2022-11-21

医療機関で利用されるIoT機器のリスク

総務省が発行している『令和2年版 情報通信白書』において,今後最もIoT(Internet of Things)デバイスの高成長が見込まれている分野として医療が挙げられている。患者の治療やモニタリングのための機器をネットワークに接続することのメリットは論を俟たないが,一方でこれらにセキュリティ上の不備があれば患者の生命が危険にさらされたり,機微情報を漏えいしかねない。サイバーセキュリティ専業会社であるパロアルトネットワークス(以下,当社)では最近,医療機関のネットワーク上にある20万台以上のスマート輸液ポンプをスキャンしたデータを検証した。その結果,検査した輸液ポンプの75%に既知のセキュリティ問題があり,攻撃者による侵害を許しかねないという憂慮すべき状況であることがわかった。

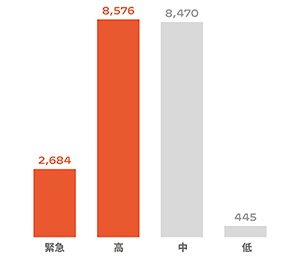

ここでいう「既知のセキュリティ問題」の多くは脆弱性に関するものである。脆弱性とはソフトウエアの不具合や設計上のミスが原因となるセキュリティ上の欠陥を指す。脆弱性に対する根本的な対策は機器やソフトウエアベンダーから提供される不具合を修正したアップデートの適用である。新たに発見される脆弱性の数は過去5年間毎年増加しており,2021年だけでその数は2万を超えている。また,そのうち半数以上が深刻度の高い「緊急(Critical)」と「高(High)」に分類されており(図1),悪用された場合は機器の乗っ取りや停止といった被害を招く。

1日平均50個以上の新たな脆弱性が発見されている現在,管理者は自分たちが利用している医療機器やソフトウエアに深刻度の高い脆弱性が報告されていないか,報告されていた場合アップデートは提供されているか,アップデートがない場合緩和策はあるのか,といった運用を日々の業務とともに行っていく必要がある。

図1 2021年に発見された脆弱性の深刻度による内訳

ランサムウエアによる被害の拡大

国内においてもランサムウエアの被害に伴う業務停止といった報道を目にすることが珍しくなくなってきている。警察庁が発表した「令和3年におけるサイバー空間をめぐる脅威の情勢等について」によると,警察庁に報告のあった2021年度の国内ランサムウエア被害件数は147件であった。同レポートによる2020年下半期の件数は21件なので,2021年度の被害数は大幅に増加していると言える。

当社が行った2021年のランサムウエアの動向に関する調査における主な指標を以下に挙げると,いずれも前年に比べて悪化している。ひとたびランサムウエア被害に遭えば,システム障害による事業停止,機微情報の漏えい,膨大な時間とコストをかけた復旧作業のすべてに対処しなくてはならなくなる。

・攻撃者が要求する身代金の平均額は約220万ドル

・被害者が支払った身代金の平均金額は約54万ドル

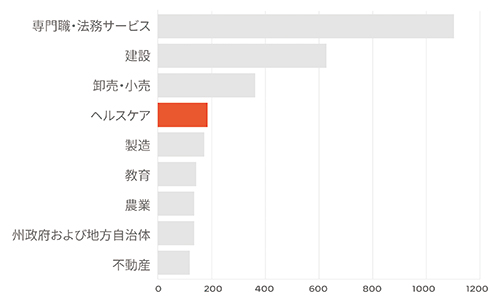

・侵入時に盗み出された情報をダークウェブ上で公開された被害組織数は2566に上り(図2),そのうち医療機関を含むヘルスケア業は200組織弱

・ランサムウエア感染後1か月以内に復旧できた被害組織は約41%,復旧に半年以上かかった組織は9%

残念ながらランサムウエアは「儲かるビジネス」になっている。多くのサイバー犯罪者が参入しており,当社では50を超えるグループを確認している。その中で,最も多くの被害組織を出しているグループであるContiは,目的のためには容赦ないことで知られている。短時間のシステム停止でも深刻な被害を招く警察,消防などの緊急通報サービスや医療機関をターゲットに攻撃を繰り返し,2021年だけで世界中の511組織から盗み出した情報をダークウェブ上で公開している。米国連邦捜査局(FBI)では,被害者がContiに身代金として1億5000万ドル以上を支払っていると試算している。

図2 窃取された情報をダークウェブで公開された組織の産業別内訳

猛威を振るうEmotet

ここ数年ランサムウエアと並んで多くの被害をもたらしているのが電子メールから感染するEmotetである。2021年1月に欧州刑事警察機構と米国をはじめとする複数国の法執行機関によってEmotetのインフラを含むすべての活動は停止させられたが,同年11月には再開している。特に,2022年3月以降,医療機関を含むさまざまな業種で爆発的に感染が拡大しており,警察庁や情報処理推進機構(IPA)などが注意喚起を行っている。

Emotetに感染するとメールボックスにある受信ずみメールに攻撃者が返信を行い,感染するように誘導する。また,メールアカウントやメールそのものを盗み出して次のスパム送信時に利用するケースもある。一般的なスパムメールに対しては用心深く対処できる人であっても,知人や取引先から届いたメールでは添付ファイルやリンクをクリックしてしまう可能性が高くなるため,Emotetに感染するケースが多発している。

Emotetは感染端末を拡大し,それらに追加のマルウエアをインストールすることを目的にしている。これまで被害組織ではランサムウエアを含む複数のマルウエアによる感染が確認されている。2021年11月のEmotetの再開には,Contiランサムウエアグループが関与していると言われており,Emotetの爆発的感染を端緒とした,さらなるランサムウエア被害の拡大が懸念される。

医療機関に求められるセキュリティ対策

IoTやクラウドをはじめとするデジタル技術の加速的な進化は医療業界を変革している。一方で,増加するサイバー攻撃や,新たなリスクに備えることも必要である。これまで厚生労働省や米国食品医薬品局(FDA)などの各国規制当局,医療機器メーカー,サイバーセキュリティ専門家などが医療機関におけるサイバーリスクの把握に取り組んできており,セキュリティ保護に関する膨大な情報がすでに存在している。

しかし,セキュリティ向上の妨げになっている医療機関特有の事情も存在している。例えば,輸液ポンプは寿命が平均8〜10年あるため,旧型機器の継続使用は修正されない脆弱性が放置されるリスクを伴う。さらに,ネットワークに接続する医療機器やシステムが増加すると,セキュリティ運用にいっそうの複雑さをもたらすことになる。また,サイバーセキュリティに対する予算や担当者を十分に確保できない医療機関も多く,セキュリティに関するベストプラクティスが実施されていなかったり,セキュリティ教育が不十分なケースも根強く残っている。

ランサムウエアをはじめとする現在のサイバー攻撃は,患者の生命と事業継続に対する大きなリスクであり,医療機関にとって重大な経営課題である。医療機関はサイバー攻撃に対するレジリエンスを高める以下のアプローチが必要である。

(1)重要資産の特定と保護:事業継続に影響を与える資産とリスクの特定を行い,セキュリティ保護機構の検討と改善を実施する。

(2)信頼せず必ず検証:重要資産へのアクセスにはユーザー,デバイス,アクセス,トランザクションのすべてを常に検査する。

(3)継続的モニタリング:リスクや脅威が変化しても重要資産の保護を維持しできるよう,モニタリングとセキュリティの改善を継続的に行う。

(はやし かおる)

CISSP。2000年より大手米国セキュリティ企業の研究所所属エンジニアおよびマネージャーとして,新種マルウエアへの対応,脆弱性分析,対策技術開発などを担当。2015年末にUnit 42脅威インテリジェンスアナリストとしてパロアルトネットワークスに入社。2019年2月に日本担当のField CSOに就任。