武蔵野赤十字病院のサイバーセキュリティ対策と今後の展望

岡田謙二郎(武蔵野赤十字病院 医療情報管理課)

2025-12-10

はじめに

医療機関でのサイバー攻撃被害が相次ぎ,2023年4月,医療法施行規則第14条第2項において医療機関の管理者が順守すべき事項として,「サイバーセキュリティの確保」が明記された。医療法第25条第1項の規定に基づく立入検査要綱においても,チェックリストを用いて対策状況を確認する運用が始まり,実務面でも重要な転換点となっている。

一方で,医療機関において多種多様なセキュリティ対策を全方位的に講じるのは,コスト・人材面を考えると限界がある。また,多くの医療機関に共通することとして,サイバーセキュリティに関する専門知識を有した人材を確保することは困難であり,チェックリストに書かれた内容の対応にも苦慮している現実がある。

当院のサイバーセキュリティ対策

医療機関のサイバーセキュリティ対策では,予算の確保が課題となることがあるが,武蔵野赤十字病院(以下,当院)では,幹部職員のサイバーセキュリティに対する危機意識が高く,比較的早い時期からセキュリティ対策が検討されてきた。その骨格は2023年に完成し,当院におけるサイバーセキュリティ対策は抜本的に見直された。

具体的な例としては,プロアクティブ(予防的)な技術的対策として,EDR(Endpoint Detection and Response)およびSOC(Security Operation Center)の導入,統合バックアップ基盤の導入を行った。組織的対策として,サイバー攻撃に対応する事業継続計画(以下,IT-BCP)を2023年9月に策定し,年1回のCSIRT(Computer Security Incident Response Team)訓練を行うことを定めた。

システム更新を契機としてセキュリティ対策を向上

医療機関の情報システム担当者は,ベンダーSEとのセキュリティ意識のギャップに悩むことが多々ある。不幸にもセキュリティ事故に遭遇した医療機関の調査報告書1)でも,「過去の事例と同様に推測可能なID・パスワードの使いまわしや,サーバ・端末ユーザーへの管理者権限の付与といった脆弱な設定と運用が引き起こしたものだ」と指摘されている。ベンダーSEには,少なくとも利便性重視の姿勢から,医療機関とリスクを共有する姿勢への転換をお願いしたい。

当院では,2025年5月に電子カルテシステムをはじめ,多くの部門システムを更新した。当院のほとんどの部門システムは病院が用意した仮想基盤上で動かしており,ベンダーに提供する仮想サーバは,あらかじめ一定のセキュリティ要件を満たした状態で引き渡している。これにより,当院が求める最低限のセキュリティ要件はベンダーSEの手を煩わすことなく実現することができた。

CSIRT訓練から見えてくる課題

当院では,初めてのCSIRT訓練を2023年10月に行った(表1)。どのような訓練を行えばよいのか明確な指標がない中で,経営幹部である事務部長が示したのは,「最初から完璧なIT-BCPを作ることは不可能。小さく始めて柔軟に対応できる体制をつくることが長期的な運用改善につながる」というコンセプトであった。これにより院内では,「まずは,やってみよう」という機運が高まり,サイバー攻撃BCPプロジェクトが発足した。

CSIRT訓練では,主にIT-BCPで策定した対応手順をシナリオに盛り込み,適切に機能するかを確認する。CSIRT訓練を行った後は,その日の午後にプロジェクトミーティングを開催し,参加したメンバーで「ふりかえり」を行う。ふりかえりで出される意見は主に,(1) IT-BCPに書かれていることと実際の対応のギャップ,(2) CSIRT訓練に参加した部署での運用における課題,(3) CSIRT訓練の実施方法,この3つに分類される。(1) はCSIRT訓練後,数か月かけてプロジェクトで検討し,IT-BCPが見直される。(2) はCSIRTメンバーが各部署に持ち帰り,部署マニュアルの見直しを行う。(3) は事務局が翌年のシナリオ構成の検討材料とする。これを毎年行うことでPDCAサイクルを回している。

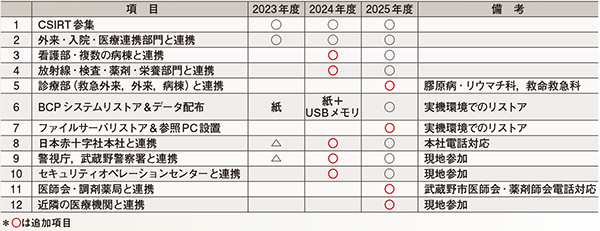

CSIRT訓練の参加メンバーおよび実施項目は,この3年間で少しずつ拡大してきた(表1)。その中でいくつかの改善例を挙げる。2023年に事務部門のみで行ったCSIRT訓練では,システム停止時に外来部門が混乱するのは明らかなので,これを少しでも緩和するための運用フローの見直しと役割分担の明確化,文書化が行われた。IT-BCPは,マルウエア感染時に隔離するシステムの範囲が見直され,「システム停止基準」の項目が追記された。

2024年は医師を除く診療部門の職員がCSIRT訓練に参加した。シナリオにシステム停止時の紙運用のシーンを盛り込んだことで,「現場に配備された伝票は本当に使えるものなのか」「システム復旧後は誰が入力作業を行うのか」といった課題が再認識された。当院のシステム停止時の運用手順書と,紙運用で利用する伝票類を根本的に見直すきっかけとなった。

2025年は救命救急科と内科の医師がCSIRT訓練に参加した。シナリオには,システム停止時の患者トリアージのシーンを盛り込んだ。毎晩DWHからデータを取り出す「BCPシステム」から,医師の手元に提供できるものは,A4判の外来予約リストと入院患者リスト,過去1か月分の処方や検査データ,病名・アレルギー・感染症情報が閲覧できるBCPアプリだけであり,本当に最小限の診療情報しかない。このアプリとデータを暗号化USBメモリに入れ,スタンドアロンPCから診療情報を参照して患者トリアージのシミュレーションを行った。CSIRT訓練の後のふりかえりでは,アプリをどのようにして診療現場へ届けるのか,個人情報の漏えいに配慮しながら職員が利用できるのか,その方法が議論された。

表1 CSIRT訓練(サイバー攻撃BCP訓練)実施項目

有事の際に機能するCSIRTを目指して

CSIRT訓練のシナリオには,実機を用いたバックアップからのリストアや,EDRでの端末隔離と調査,SOCによるインシデント対応を盛り込んでいる。非常時におけるリアクティブ(事後的)な対応を少しでも円滑に進めるには,平時からのCSIRT訓練を通じて,外部SOCやセキュリティ専門家,行政や医師会,主要なベンダーとの顔の見える関係を構築しておくことが不可欠と考える。当院では,2024年から地域の警察署や外部SOCのアナリストと連携し,CSIRT訓練のシナリオも共同で検討することで,実効性の高い対応体制と信頼関係の醸成を図ってきた。

さらに,2025年は,地域の医療機関にもCSIRT訓練にご参加いただき,簡単ではあるが救命救急科の医師が三次救急の患者搬送のシミュレーションを行った。実際のインシデント対応の際は,院内のCSIRTメンバーだけでなく,こうした外部のステークホルダーとの顔の見える関係性が鍵となる。

今後の展望

医療機関でのサイバーセキュリティ対策は,資金面での課題があることやセキュリティ人材が不足していることは冒頭でも述べたが,例えば,PCのローカル管理者パスワードを自動で安全に管理する仕組みであるWindows LAPS(Local Administrator Password Solution)の利用や,リモートデスクトップ接続(RDP)のポート番号変更およびロックアウトといった,OSの標準機能で実現できるセキュリティ対策はいくつもある。残念ながら,私の知る限りベンダーSEはこれらの技術を積極的には採用してくれない。

医療機関の情報システム担当者は,ベンダーへの委託やベンダーが提供するソリューションを活用しつつも,丸投げすることなく当事者意識を持ってサイバーリスクをマネジメントする能力が必要となる。そういった人材の育成は,単独の医療機関だけで行っていてはもったいない。CISSMED(Cyber Intelligence Sharing SIG for Medical)2)(図1)のようなコミュニティの活用や,地域の医療機関での人材交流が進めば,地域全体のサイバーレジリエンスの強化にもつながる。CSIRT訓練を通じて,有事の際に機能するCSIRTを育成しつつ,近隣の医療機関とのコミュニケーションを進展させていきたい。

図1 CISSMEDホームページ

●参考文献

1)岡山県精神科医療センター : ランサムウェア事案調査報告書.(2025年10月2日閲覧)

https://www.okayama-pmc.jp/wp-content/uploads/2025/02/24bb9b94f7eb10eff58b605c01c384ad.pdf

2)CISSMED : 医療におけるサイバーセキュリティについて考える有志の集まり.(2025年10月2日閲覧)

https://www.cissmed.org/

(おかだ けんじろう)

日本赤十字社武蔵野赤十字病院医療情報管理課課長。大学卒業後の1989年に日本電気コンピュータシステム(現・NECネクサソリューションズ)に入社。SIerとして医療情報システムの開発・導入に従事。98年JA神奈川県厚生連に入職し,情報システム部門を担当。2007年武蔵野赤十字病院に入職し,主に情報システム部門でシステム導入・管理に従事。近年はサイバーセキュリティ対策に注力。2019年から現職。上級医療情報技師,情報処理安全確保支援士(第029829号)。