さらなる情報セキュリティ対策に向けて─大津赤十字病院が取り組む情報セキュリティ対策

橋本 智広(大津赤十字病院 事務部 医療情報課)

2022-11-18

はじめに

医療機関において,電子カルテシステム(以下,電子カルテ)をはじめとするさまざまな情報システムが稼働する中,マルウエアなどの脅威に伴うセキュリティインシデントへの関心が高まっている。当院は684床の急性期病院であり,2006年4月から電子カルテ(富士通「HOPE EGMAIN-GX」)による運用を開始し,2021年9月に2度目の更新プロジェクトを終えた。電子カルテ運用開始時から,試行錯誤しながら情報セキュリティへの対策を講じてきたが,昨今のランサムウエアや標的型攻撃によるセキュリティインシデント事案を踏まえ,当院でもさらなる対策に向けて検討を進めている。具体的には,厚生労働省の「医療情報システムの安全管理に関するガイドライン(以下,ガイドライン)」に準拠することを前提として,現在実現している対策をいま一度確認しながら,これから対応すべきことを模索している。本稿では,当院が取り組む情報セキュリティ対策と,将来展望について述べる。

情報セキュリティ対策の難しさ

情報セキュリティ対策においては,ガイドラインに「最低限実施すべきこと」が示されているものの,これに対応するためのコスト(製品の導入コスト,管理工数など)が確保できないケースも少なくはない。情報セキュリティ対策レベルとコストのバランスをいかに設定するかは,各医療機関の実情によるものであることは言うまでもない。当院は,2021年度にサイバーセキュリティに関する厚生労働省事業(2事業)へ参画した。当該事業への参画を通して,情報セキュリティ対策への意識向上に努めるとともに,組織的安全対策に関する内容を整理した。

一方,基幹システムベンダーからの情報セキュリティ対策に関する提案が乏しい現状があり,以前から情報セキュリティを専門とするベンダー(以下,セキュリティベンダー)の協力を得ながら情報収集を進めている。なかでも,トレンドマイクロが企画するインシデント訓練への参加を通して,参加された他の医療機関とともに,情報セキュリティ対策への知見を深めることができた。同時に,情報セキュリティ対策への取り組みに対する意識をよりいっそう高めることができ,非常に有益なものとなった。同社のように,ソリューション・製品の提案のみならず,ユーザーへの情報提供などを意識したセキュリティベンダーが増加することを期待している。

当院における情報セキュリティ対策の実際

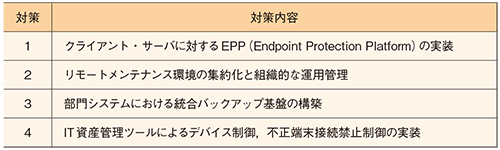

当院のネットワーク構成は,電子カルテの「業務系LAN」と,インターネットの「情報系LAN」が論理的に切り離されている。よって,業務系LANに接続されたすべてのクライアントおよびサーバからインターネットへの接続はできない。この状況下において,業務系LANに対する技術的安全対策の一例を表1に示す。本稿では,【対策1】から【対策3】について,その要点を述べる。

【対策1】業務系LANに接続されたクライアントおよびサーバには,EPPとして“Trend Micro Apex One”(トレンドマイクロ)を採用している。ガイドラインにおいてもパターンファイルの最新化が求められていることから,毎日定時に手動で更新作業を実施している。一方,最新のパターンファイルをリアルタイムに適用するために,当該作業を手動ではなく自動化できる環境の構築と併せて,当該ソフトウエアの機能拡充を検討している。

【対策2】リモートメンテナンスの接続形態は,「常時接続」「必要時接続」に分別される。その中で,「必要時接続」の環境において,必要時以外は物理的に外接点のLANケーブルを抜線する運用を実施している。また,接続が必要とされる際は,接続申請に基づき,ソフトウエアによる接続制御も実装している。さらに,リモートメンテナンス利用に関するルールを契約書などで定めるだけではなく,接続作業に当たるベンダー担当者が個別に設定した暗証番号を事前に収集し,接続依頼時には当該番号をもって本人確認を行った上で,接続を許可する運用を徹底している。

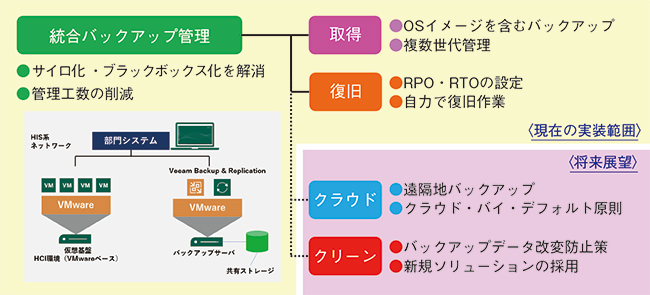

【対策3】当院では電子カルテを含む60のシステムが稼働しており,各システムはベンダーが提案したバックアップ方法で運用してきた。一方,その方法はシステムごとに異なるため,バックアップ対象範囲(OS,ミドルウエア,アプリケーション,データベースなど)の把握が不透明であった。また,RPO(Recovery Point Objective)や,RTO(Recovery Time Objective)が明確に設定できていなかった。このサイロ化・ブラックボックス化した状況を打破するため,当院では統合バックアップ基盤を構築し,運用を開始した。実際には,20の部門システムのバックアップを“Veeam Backup & Replication”(ヴィーム・ソフトウェア)により,統合バックアップ基盤として構築した(図1)。

表1 業務系LANに対する技術的安全対策例

図1 統合バックアップ基盤の構築

統合バックアップ基盤の強化に向けて

前述した統合バックアップ基盤が有益なものであることは,実運用を通して実感しているところである。将来展望として,さらなる当該基盤強化のために対応すべきことの検討を進めている。バックアップデータを安全に管理するためには,ガイドラインにおいて「数世代バックアップを複数の方式で取得し,その一部は不正ソフトウェアの混入による影響が波及しない手段で管理すること」と示されている。例えば,ハードディスクとは別に磁気テープなどによるバックアップも有効であるが,当院ではガイドライン適合を前提として「クラウド」の活用も視野に入れている。同時に,バックアップ対象データが,マルウエアなどに感染しないように,現状よりも「クリーン」な状態で管理される環境の構築をめざしている。具体的には,バックアップデータの改変防止対策などの検討と併せて,新規ソリューション・製品を採用することにより,ネットワーク基盤全体を安全でクリーンな状態として維持できる環境としたい。

クリーンなネットワーク基盤を維持するために

将来展望の中でも新たな情報セキュリティ対策として,「ネットワーク側から俯瞰的に不審な動きがないかを監視(可視化)することができる製品」の採用を考えている。最近は,情報セキュリティ対策において,EDR(Endpoint Detection and Response)などのキーワードが注目されている。一方,EDRソリューションの多くは,エンドポイントに対して実装することになるため,業務アプリケーションへの影響を考慮して実装に難色を示すシステムベンダーも少なくはない。EDRソリューションを適用できない場合であっても,当該製品はEPPを補填するだけではなく,ネットワーク全体からの「気づき」を得るためには有益なものとなる。同時に,当該製品を採用する際には,組織的にネットワークの監視対象範囲を検討することも必要となる。監視対象範囲が局所的なものであれば,監視対象外からの脅威への対応がおろそかになる可能性がある。さまざまな要因を考慮した上で,実装に向けた優先度や実装範囲を設定されるべきであると考える。

おわりに

本稿では,当院が取り組む情報セキュリティ対策と,今後の展望について述べた。情報セキュリティ対策を考える上で,さまざまな脅威に備える必要がある。一方,その脅威の手口や発生しうる事象を適切に理解することが重要である。事実として,技術的安全対策を講じたとしても,組織的安全対策などを明確に設定しなければ,問題解決は難しい。時代とともに対策すべき内容が変化するため,各医療機関は時代にマッチした対策を講ずることが望まれる。

情報セキュリティ対策に向けて,各医療機関はこれまで以上に他の医療機関や当該ベンダーとの関係性を構築することが求められる。そして,自助ではなく共助できる社会が実現されることを期待したい。

(はしもと ともひろ)

2003年大阪電気通信大学大学院工学研究科情報工学専攻修士課程修了。同年〜2007年株式会社滋賀富士通ソフトウェアに勤務,電子カルテシステム担当SEとして従事。2008年に大津赤十字病院に入職し,医療情報システム運用管理および診療情報管理,医師事務作業補助に関する業務に従事。上級医療情報技師。診療情報管理士。

- 【関連コンテンツ】