サイバー攻撃に備えた医療情報システム構築のノウハウ

松山 征嗣(トレンドマイクロ株式会社 公共営業本部 社会・公共営業部)

2022-11-16

これまでの医療機関における対策,課題

医療機関における昨今の被害事例では,遠隔読影システムや,遠隔保守のVPNアクセスポイントなど,対策が十分ではない箇所が侵害されている。加えて,ネットワーク分離はセキュリティ対策の一環として行われるが,医療機関の場合,端末での電子メールやWeb閲覧の制限のみを意味しているケースもある。これは「正面玄関」を閉じるだけで,「勝手口」となる例外の構成や行為が適切にリスク評価されず閉域が維持できていない状態とも言える。内部環境においてはよりその傾向が顕著であるため,内部システムのアクセスコントロールや脆弱性の管理などは行われていないこともある。こういった状況下では,ひとたび侵入されれば攻撃が容易に展開されるリスクが大きいが,閉域と見なしてリスクを低く見積もる考え方,安定稼働のためにOSなどの修正プログラム(パッチ)を適用しないという考え方が根強い。そのため,パッチ適用のための動作検証や,導入作業などのコストが通常のシステム保守には含まれておらず適用が進まないといった,準備不足とも言える状況があることが推測できる。また,当社のようなセキュリティベンダーは,攻撃者がネットワークへの侵入やセキュリティ対策をかいくぐるための工夫を重ねていることに対して,機能強化に日々努めている。ただ,セキュリティソフトのサポートライフサイクルと医療システムの保守サイクル(6年・7年など)が同期していない場合,すでにサポートが終了したセキュリティソフトを継続利用せざるを得ないという状況が生まれる可能性があることも注意が必要である。

これからの医療情報システムの発展も見据えて考えると,ソフトウエアの脆弱性に対する修正プログラムの適用,あるいは,深刻度の高い脆弱性に対して外部から保護を行うといった,脆弱性に起因する被害を最小限に抑えるための施策はいっそう重要となる。そのためには,システムデザインとライフサイクルの両面で見直し,最適化を行っていく必要がある。サプライヤーとなるベンダーは継続的なセキュリティの評価検証,顧客への情報提供・保守の支援など,施設個別案件ではなく製品サービス全体の品質管理における基本原則として,取り組みの強化を進めていくことが重要となる。

サイバー攻撃対策を踏まえたシステム構築と運用

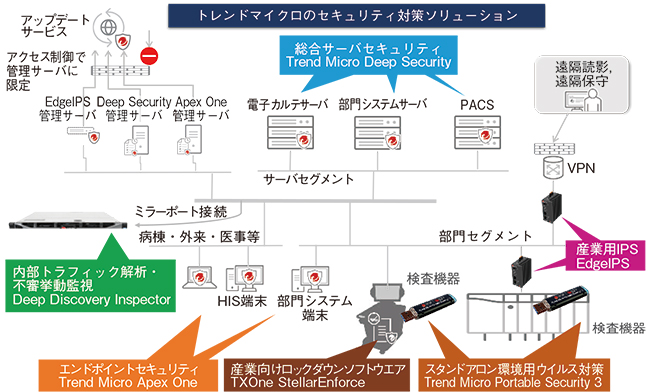

セキュリティ対策は機器そのものの弱点を減らすことが第一であるが,より安全なネットワーク環境を作るため,出入口部分ではアクセス制御だけでなく脆弱性を悪用した侵入の防御や,全体と要所にて通信監視や端末監視を行う方法がある(図1)。

図1 トレンドマイクロのソリューションを用いた場合の主な対策ポイント

免疫向上・機器自体の保護,強化

1.サーバ,端末

【エンドポイント対策(機械学習や振る舞い検知),仮想パッチ,EDR(Endpoint Detection and Response) → Trend Micro Apex One(トレンドマイクロ)】

【サーバ対策・ホスト型IPSによる仮想パッチ→Trend Micro Deep Security(トレンドマイクロ)】

端末やサーバにおいては,脆弱性の最小化を維持するための仕組みを考える必要がある。基本対策であるマルウエア対策は従来のパターンファイルによる検知のみとせず,機械学習や振る舞い検知など,パターン未登録のマルウエアを検知することを目的とした,さまざまな技術の組み合わせよる対策が有効である。「医療情報システムの安全管理に関するガイドライン 第5.2版」(厚生労働省)では,技術的対策の例示にEDRが加えられている。これは端末内の操作やプロセス状況などを収集し,不審なものを特定,早期対応を行う仕組みである。

また,危険度が高く早期対応すべき脆弱性が発覚した場合でも,病院という環境の実運用を鑑みると修正プログラムの即時適用は,今後にわたっても難しいと考えられる。このため,修正プログラム適用までの期間,ソフトウエアの脆弱性への攻撃手順をルール化し,保護する仮想パッチの活用が脆弱性を最小化する上で有効となる。

いずれの対策も,パターンファイルや各種データベースを常に最新の状態で運用すべきものであるため,インターネットにつなげないシステム構成だとしても,データ更新のための経路を制限付きで確保するネットワーク設計を推奨する。すべての端末やサーバが外部ネットワークへアクセス可能とならないよう,更新データを配布する管理サーバのみに限定してインターネットから,あるいはインターネットにつながる中間セグメントのサーバを経由して更新データを安全にダウンロードできる構成とすることで,安全性,確実性,効率性などの要件を考慮しつつ最新状態を維持することが可能となる。また,不正アクセスや情報漏えいなどのリスクを最小化するためにこれらの管理サーバが踏み台とされないよう,特定のホストのみに制限するなど,リスクを低減する対策を考慮しておくとよい。

2.医療機器

【ロックダウン型アプローチによる動作制御 → TXOne StellarEnforce(トレンドマイクロ)】

医療機器については,システムリソースの制約や,サポートの制約などの事情から,一般的なセキュリティソフトは導入されないことが多い。そこで,動作可能なプログラムファイルを限定するロックダウン型と言われるセキュリティソフトの活用により,マルウエアを含む,保護対象機器上で許可されていないプログラムの実行を抑制し,安全な状態を維持する方法が有効となる。

いずれも,プログラムインストールを伴うため医療情報システムベンダー,医療機器ベンダーによる協力は不可欠となるが,ユーザー側はセキュリティポリシーの策定や,調達仕様など契約面の考慮も踏まえて導入,運用を行っていく必要がある。

衛生管理・環境面における保護,監視

1.医療機器

【プログラムをインストールせずに行うマルウエア検査,駆除 → Trend Micro Portable Security(トレンドマイクロ)】

セキュリティ対策のない医療機器は,ネットワークにつながれば,ただの脆弱なPCである。ネットワーク経由やUSBデバイスなどの可搬媒体経由でのマルウエア感染も発生するため,その保護が不可欠である。USBメモリ側からマルウエア検索プログラムを起動してドライブ内をフルスキャン,駆除する仕組みであれば,医療機器自体へのプログラムインストールは不要なので,対処の難しかった医療機器にも有効なものとなる。注意点としてはフルスキャン実行中にある程度の負荷はかかるので「医療機器を使用していないタイミング」での実施が推奨される。

2.ネットワーク

【外接点での侵入防御(ネットワークIPS・仮想パッチ) → EdgeIPS(トレンドマイクロ)】

【内部トラフィック解析による攻撃兆候,不審な挙動の検知 → Deep Discovery Inspector(トレンドマイクロ)】

昨今のサイバー攻撃に見られるVPNアクセスポイントへの不正侵入や,接続元がサイバー攻撃で侵害されるというサプライチェーンリスクも踏まえ,VPNアクセスポイントへログオンした後の通信についても注意を払うことが推奨される。そこで,VPNアクセスポイントの内側,プライベート側の経路にて,不正アクセスによる攻撃を検知,遮断するネットワークIPSが有効となる。

また,HISサーバや端末などで機器自体の対策が進まない場合は,まずシステム依存の少ない,ネットワーク監視を行うとよい。Deep Discovery Inspectorは監視ポイントを通過する通信パケットを解析することで,過去のサイバー攻撃と類似する不審な兆候やその範囲を特定することが可能となり,早期発見,早期対応につなげていくものである。不審な兆候がない状態が平常時の指標にもなり,万一インシデントが発生した際の終息の指標としても有効となるものである。

おわりに

ここで紹介した製品を含めた対策の考え方は,実際の医療機関においても実施されているものであるが,すべてを入れるだけ,単に導入するだけで継続できなくては意味がない。医療機関における運用も考慮し汎用的な強化ポイントとして紹介したが,施設ごとの状況によっては取捨選択がありうるものである。合理的なセキュリティ対策,運用を検討していく上では医療情報システムベンダーだけでなく,サイバーセキュリティに知見のあるセキュリティベンダーや外部のアドバイザーなども活用いただきたい。

(まつやま せいじ)

2011 年トレンドマイクロ株式会社の営業部門にて医療機関を担当,以来一貫して医療分野の情報セキュリティ対策提案,パートナー協業活動に従事。同時に,日本医療情報学会や医療情報技師会,各地の研究会などで啓発活動に従事。厚生労働省・総務省・経済産業省などの医療情報分野の政策研究班,ガイドライン検討委員会などに協力。CISSP,CISA,医療情報技師資格保有者。

- 【関連コンテンツ】