病院管理者・医療情報部門に求められる情報セキュリティ対策 ─医療情報システム・医療機器のリモート保守をめぐって

美代 賢吾(国立研究開発法人 国立国際医療研究センター 医療情報基盤センター)

2022-11-14

はじめに

地域の中核的な機能を担う徳島県の公立病院が受けたランサムウエアによる被害は,電子カルテを運用する医療機関のみならず,日本の社会全体に大きな衝撃を与えた。これまでにも医療機関が被害を受けたことはあったが,基幹の電子カルテにまで被害が及び,復旧に2か月余りを要して長期間にわたり診療に影響が出たことは,サイバー攻撃がこれまでとは異なる段階に来ていることを示している。

電子カルテネットワークは,インターネットなどの外部ネットワークからは切り離されたネットワークで運用されている,と一般的には認識されてきた。そのため,この事案では,侵入経路についても大きな関心を呼んだ。2022年5月現在,確定的な結論はないものの,保守回線などの外部連携用のVPN装置から侵入されたのではないかと言われている。医療機関のネットワーク化,サービスのオンライン化が進む今,改めて保守回線などの外部接続状況の現状と,病院管理者・医療情報部門で対応可能な範囲の情報セキュリティ対策を考えてみたい。

医療機関のオンライン保守回線の実情と課題

医療機関に設置された機器やシステムのリモート保守は,以前から多くの企業が行ってきた。かつては,ISDNなどのNTTの専用回線を用いて,企業の保守拠点と直接つなげる,比較的安全性の高いものであった。しかし,ISDNの廃止が迫る中,多くの企業で,インターネットVPNへの移行が始まっている。医療機器メーカーも,保守拠点や保守情報の集約化を進めており,海外を含む拠点にインターネットを介して接続するということが一般的になりつつある。進む保守のリモート化の中で,そこに潜む課題も明らかになってきた。

1.保守回線の接続機器の設定と管理の権限

リモート保守は,病院内の対象システム・機器に対して,企業の保守拠点からアクセスし保守を行うものである。対象システム・機器は電子カルテネットワーク上にあるため,保守回線は電子カルテネットワークの外部への出口の一つとなる。一般的には,リモートアクセスのためのVPNルータなどの機器の所有権と管理権限は,保守を提供する企業側にある。つまり,病院側は,ネットワーク防御のクリティカルポイントであるにもかかわらず,設定状況や管理状況を自身で把握できない状況にある。

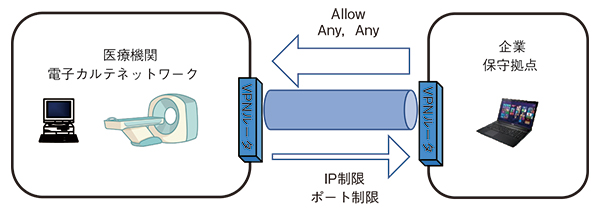

VPNルータのファームが適切にアップデートされているか,適切なルーティング,フィルタリングが行われているかの確認は,業者側に問い合わせなければ知ることはできない。さらに,秘密事項であるということで,相応の交渉を経なければ企業が開示しない場合もある。ある企業の設定情報を開示させたところ,医療機関から保守拠点への接続については,IP制限やポートの制限などが適切になされていたが,保守拠点から医療機関への接続については,すべて許可される設定になっていた(図1)。つまり,企業の保守拠点は厳密に守るが,保守拠点から医療機関側へ向かう接続については,まったくガードされていない状況であった。

図1 ある企業のリモート保守の設定の一例

VPNルータが攻撃を受けるリスクだけでなく,企業の保守拠点が乗っ取られた場合,そこからVPNを介してさまざまな攻撃を受けるリスクがある。そもそも医療機関側に管理権限がなく,どのような設定がなされているのか把握する術がないことが最大の問題である。

2.保守回線が原因による被害の補償

保守企業が設置・管理する機器が原因で,何らかの損害が医療機関に生じた場合,被害の補償を行う責務が生じる。しかし,徳島県の公立病院の事案でもそうであったように,サイバー攻撃被害の原因が保守回線にあると完全に特定することは困難を伴う。

加えて,原因が特定されたとしても,被害の補償額は,ほとんどの契約で年間の保守費用が限度とされている。最も高額な放射線関係の保守の場合でも数千万円の費用であり,その範囲内での補償ということであれば,徳島の事案の被害額と言われている3億円には遠く及ばない。

3.実態把握の困難さ

医療情報部門は,電子カルテ調達範囲内の部門システムについては,システム構成とネットワークを把握できている。一方,部門独自で調達を行うシステムについては,独自に引かれたネットワークの全体像や,保守回線の有無,接続形態・接続方法・通信先など,部門側から積極的に情報提供されなければ,システムの全体像の把握が困難である。外部接続・保守回線の最も根源的な問題は,現在どのような保守回線がどこにひかれているのか,実態を把握することの困難さにもあると言える。

管理者・医療情報部門での可能な範囲の対策を

1.保守用回線の提供と管理

国立国際医療研究センター(NCGM)では,リモート保守の安全性を高め,保守作業の一元的な管理を行うため,VDI(Virtual Desktop Infrastructure)によるリモートアクセス環境を構築し,リモート保守を希望する企業に提供している。これにより複数企業のリモート保守を統一的に管理できるだけでなく,ネットワークの外部の出口を一本化し,サイバー攻撃の監視も容易になる。

他方,放射線や検査などの装置系にかかわる保守回線は,装置から保守拠点に稼働状況や各種センサ情報をリアルタイムで送っているため,VDI環境への対応は難しい。その場合,例えば,次のような対策によりリスクを低減できる。

(1)電子カルテネットワークの内部についても,適切なセグメント化とセキュリティレベルの分離を行い,基幹部分に侵入されるリスクを低減する。

(2)装置系の保守回線の出口を一本化するようネットワークを構成し,集中監視することで,リスクの低減を図る。

(3)企業管理のVPNルータの内側にもう一段,医療機関側で管理するファイアウォールなどを設置し,そこで必要最低限の通信のみ許可する。

2.装置系のリモート保守の再検討

装置系の保守提供企業は,故障前に事前に兆候を発見し,機器を止めないためとの理由で医療機関にリモート保守の導入を求めるが,保守要員を現地に派遣せずにすむ,予防保守的に保守部品を販売できる,などの企業側のメリットも実際には大きい。企業側の売り込みを鵜呑みにせず,そのリモート保守が本当に必要不可欠であるのか検討し,場合によっては契約しないことも必要である。

NCGMでは,ある検査機器のリモート保守契約について,企業側と合意の上で保守契約を結ばなかった事例もある。その契約では,保守の頻度が年に2回程度,故障した場合でも診療上の影響が少ないこと,保守契約金額が年額50万円程度のため被害の補償額も50万円が上限であることから,契約によって得られる利益よりも,電子カルテネットワークに穴を開けるリスクの方が高いと判断したためである。

3.医療機関内のシステムおよびネットワークの全体像の把握

組織内で物品やサービスを購入する場合,必ず契約・調達部門を通じて契約を行う。そこで,NCGMでは,情報システムやネットワークの発注の前に,必ず医療情報基盤センターに相談し,それを確認した上で発注を進めるプロセスを,契約・調達部門が実施している。これによって,新規導入のシステムや,契約更新のシステムがある場合,必ず医療情報基盤センターに連絡が入り,当該部署や担当業者と連携して,必要な措置をとるとともに,システムの全体管理を継続して行うことが可能になっている。

おわりに

リモート保守回線は,ある意味電子カルテネットワークにバックドアをつくることに等しい。その導入に対して,情報セキュリティリスクと得られる利益を量るという医療機関側の意識を高めることは重要である。それに加えて,企業側も,自らが現在提供しているリモート保守サービスが,真の意味で医療機関や患者のためのものであるか,医療機関の電子カルテネットワークを守るという観点からも再検証していただきたい。実際に保守回線が原因と想定される被害が生じており,医療機関の問題としてのみとらえるべきではない。

さらに,技術的な側面だけでなく,医療機関の体制,企業の体制,そして補償の考え方多も含め,一体としてリモート保守を含めた外部接続のあり方についての検討が必要である。これらは,医療機関や企業だけで考えることではなく,医療情報,医療機器,放射線装置や検査機器にかかわる学会,厚生労働省などの国の取り組みにも期待するところである。

(みよ けんご)

1998年東京大学医学部附属病院中央医療情報部に助手として採用。その後,神戸大学病院医療情報部副部長,東京大学医学部附属病院企画情報運営部部長を経て,2015年に国立国際医療研究センターに赴任。現在,同センター医療情報基盤センター長。2008年にはドイツ連邦共和国Peter L. Reichertz 医療情報学研究所にて,欧州の医療情報についても研究。医療分野のプライバシーマーク審査委員会委員長。専門は,医療情報学,主に電子カルテ機能の設計開発,情報セキュリティおよびメディカルロジスティクス。博士(医学)。

- 【関連コンテンツ】